Expansión mundial y control penal de la ciberdelincuencia en el Perú

Global expansion and criminal control of cybercrime in Peru

Alan Wilmer SUÁREZ FERRER*

|

Resumen: El autor expone la dinámica de la incidencia de la ciberdelincuencia en el mundo, en Latinoamérica y en el Perú con base en fuentes cuantitativas y cualitativas, además de la incidencia de esta expansión en el control penal adoptado por diversos Estados, focalizándose en los principales instrumentos internacionales y nacionales y haciendo énfasis en cómo debe abordarse esta problemática. Abstract: The author exposes the dynamics of the incidence of cybercrime in the world, in Latin America and in Peru based on quantitative and qualitative sources, in addition to the incidence of this expansion in the criminal control adopted by various States, focusing on the main international instruments. and national, emphasizing how this problem should be addressed. |

|

Palabras clave: Tecnologías de la información y la comunicación / Internet / Ciberdelito / Sistemas y datos informáticos Keywords: Information and communication technologies / Internet / Cybercrime / Computer systems and data Marco normativo: Ley Nº 30096: passim. Recibido: 3/2/2024 // Aprobado: 7/2/2024 |

I. INTRODUCCIÓN

La interacción humana ha superado el plano eminentemente físico. Con la invención del teléfono, el fax y otros instrumentos similares, ya se advertía una nueva realidad de comunicación a larga distancia, lo cual permitía sospechar de nuevos espacios de diálogo, intimidad y privacidad.

Con la invención del internet, dicho espacio de interacción ha adquirido una dimensión de complejidad con límites inimaginables. Además de un medio de comunicación, nos encontramos ante un depósito de datos, circuitos de acceso restringido, registros de información en red, referencias en tiempo real y otros recursos que acompañan intereses individuales y colectivos que se dinamizan en el mundo virtual.

El nuevo escenario de interacción deja ver una serie de riesgos y sobreexposiciones de intereses humanos cuyo daño es una realidad posible (intimidad, patrimonio, etc.). Esta posibilidad requiere analizar mecanismos de control que respondan proporcionalmente a cualquier afectación detectada. Los denominados ciberdelitos, en este marco, se convierten en la principal preocupación.

Ante ello, el control penal se convierte en una opción justificable. El presente artículo, precisamente, busca identificar de qué forma los dispositivos penales internaciones y nacionales se configuran para clasificar y sancionar la ciberdelincuencia a nivel mundial y local.

II. EL IMPERIO DE LAS TECNOLOGÍAS DE LA INFORMACIÓN Y COMUNICACIÓN

El proceso de integración cultural, económica y social a nivel mundial, conocido como globalización, ha alcanzado su punto más álgido en los últimos años. Una manifestación de su magnitud será el fenómeno de la evolución tecnológica que ha progresado a niveles capaces de transformar el paradigma de interacción entre los hombres.

La aparición de las TIC (Tecnologías de la Información y Comunicación) y su masificación constituyen factores determinantes para la revolución cultural del siglo XX. Las nuevas herramientas que ponen las TIC al servicio del hombre están relacionadas con la transmisión, procesamiento y almacenamiento digitalizado de información, así como un conjunto de procesos y productos que simplifican y aceleran la comunicación.

Un invento que reforzará el poder de los dispositivos TIC será el internet. Esta combinación tecnológica tendrá su mayor expansión en la década de 1990, cuando se publica la primera página web “WorldWideWeb” desde las instalaciones del CERN (European Organization for Nuclear Research) en los Alpes suizos. Este nuevo descubrimiento supondrá la superación del paradigma real espacio-tiempo en la interacción humana en tanto las posibilidades de comunicación tendrán escala mundial.

Las aplicaciones TIC, a partir de internet, tales como el cibergobierno, el cibercomercio, la cibereducación, la cibersalud y el ciberentorno, se consideran habilitantes para el desarrollo, puesto que proporcionan un canal eficaz para distribuir una amplia gama de servicios básicos en zonas remotas y rurales. Estas aplicaciones pueden facilitar el logro de los objetivos de desarrollo prospectivo, disminuir la pobreza y mejorar las condiciones sanitarias y medioambientales en los países en desarrollo[1].

Internet es una de las áreas de más rápido crecimiento en el desarrollo de la infraestructura técnica. La demanda que comprende y la conectividad informática han dado lugar a la integración de la tecnología informática en productos que normalmente funcionaban sin ella, tales como los automóviles y los edificios. Asimismo, el suministro de energía eléctrica, la infraestructura del transporte, los servicios, la logística y demás servicios modernos que dependen de la utilización de las TIC progresan en sus actividades y funciones a partir del internet.

Actualmente, la tecnología informática instalable en un país africano prácticamente no difiere de la tecnología implementada en un país europeo. Esta normalización permite que personas de todo el mundo accedan a los servicios de internet, al menos potencialmente[2].

Este nuevo ecosistema, sin embargo, también se convierte en una fuente de intereses y expectativas que se exponen en una interacción constante. Dicha exposición proyecta inevitablemente vulnerabilidad, riesgos y potenciales afectaciones, tal cual el mundo real. A saber, se trata de un terreno indefectiblemente fértil para la provocación de daños; entre estos, los referidos a conductas intencionadas y deliberadas: transgresiones ilegales. De hecho, en la actualidad, ya se hace referencia al incremento de intentos de obtener acceso ilícito a sistemas informáticos[3].

Los diversos ámbitos de interacción se ven favorecidos por la fluidez que les brinda esta nueva alternativa tecnológica. Así como aumenta la calidad de vida, crecen al mismo tiempo los riesgos y perjuicios. El desarrollo tecnológico ha traído de la mano nuevas formas delictuales que tienen por medio o finalidad los sistemas informáticos e internet. Si bien el ciberespacio se presenta como una alternativa grandiosa para realizar actividades que proyectan intereses personales, comprende, a su vez, una dimensión de oportunidades para vulnerarlos. Inclusive, las reglas de participación despersonalizada y la magnitud de sus redes de comunicación suponen una mayor posibilidad de transgresión.

Las principales características de vulnerabilidad que presenta el mundo informático son las siguientes: a) la red no tiene una estructura jerarquizada que permita establecer sistemas de control, lo que dificulta enormemente la verificación de la información que por allí circula; b) el creciente número de usuarios y la cada vez mayor facilidad de acceso, quienes pueden ser tanto víctimas como autores de delitos. Además, el anonimato de los llamados cibernautas facilita la comisión de delitos y las dificultades de persecución; c) la facilidad para poder acceder a la información y con ello alterar datos, así como destruir sistemas informáticos, sin que los proveedores del servicio puedan hacer algo; y d) la capacidad de generar peligros globales es manifiesta, pues es perfectamente posible el empleo de la red para la comisión de los terroristas. La difusión de la información –de manera rápida y a bajo costo– permite a las organizaciones delictivas perpetrar delitos con mayor facilidad[4].

De este modo, la criminalización de algunas conductas desplegadas en el mundo informático no implica desconocer las ventajas y facilidades brindadas por estos sistemas digitalizados.

Lo cierto es que el dato y su capacidad de almacenamiento, transmisión, empleo; y los mecanismos automatizados que presupone, normalmente, la intermediación de máquinas en la vida moderna en general, y en el tráfico mercantil en particular, importa imponer, de manera concreta, una nueva constatación de la realidad y la necesidad de regular dichos procedimientos. (Aboso y Zapata, 2006, p. 16)

III. LA CIBERDELINCUENCIA Y SU EXPANSIÓN EN EL MUNDO

La ciberdelincuencia comprende aquellos actos que normalmente se realizan utilizando “sistemas informáticos, así como sistemas de comunicación masivos (...) mediante los cuales se cometen diversos delitos o hechos punibles, que dan lugar a la afectación de distintos bienes jurídicos o también denominados derechos fundamentales (...)”[5].

La masificación de las nuevas tecnologías de la información ha dado lugar a debates y cuestiones, tales como el análisis de la suficiencia del sistema jurídico actual para regular las nuevas posiciones en donde se debaten los problemas del uso y abuso de la actividad informática y su repercusión en el mundo contemporáneo. Es por esta razón que se requiere regular estas nuevas conductas teniendo en consideración el avance de la tecnología informática y su influencia en casi todas las áreas de la vida social. Han surgido, de esta manera, una serie de comportamientos antes impensables y, en algunos casos, de difícil tipificación en las normas penales tradicionales, sin recurrir a aplicaciones analógicas prohibidas por el principio de legalidad.

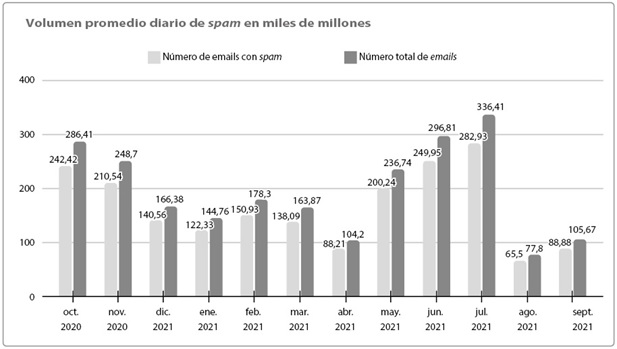

Del periodo que va desde octubre de 2020 hasta septiembre del 2021, el spam alcanzó su punto más alto en julio de 2021, con casi 283 000 millones de correos electrónicos no deseados de una cifra total de 336 410 millones, y hacia septiembre de 2021 el spam repuntó con un aumento del 36 %, alcanzando los 88 880 millones de un total de 105 670 millones de correos electrónicos enviados a nivel mundial[6].

Figura 1

Fuente: Dixon, S. Average daily spam volume worldwide from October 2020 to September 2021. Statista. 2023. https://www.statista.com/statistics/1270424/daily-spam-volume-global/

“Facebook eliminó 1600 millones de elementos de spam en el primer trimestre de 2023, frente a los 1800 millones de elementos del último trimestre de 2022. En el cuarto trimestre de 2019 se eliminaron casi tres mil millones” (Dixon, 2023).

Figura 2

Fuente: Dixon (2023).

En ese sentido, se ha masificado la presencia del crimeware. Al respecto, cabe precisar que:

(…) la industria del malware se muda irreversiblemente desde el cliente hacia los servidores en internet, con objetivos económicos, mientras que el crimeware ha dado forma a una nueva economía virtual y paralela que mueve sumas millonarias de dinero no registrado o muy difícil de rastrear. Así pues, si bien es complicado realizar cálculos que brinden números reales, es necesario dar, de algún modo, una idea acabada de esas sumas de dinero. Estimaciones de Valerie McNiven, consejera en asuntos de cibercrimen del Gobierno norteamericano, indican que el crimeware registra más transacciones y dinero que el narcotráfico. (McNiven, 2009)

Según datos recogidos por el laboratorio de ESET[7], el 59 % del malware actual creado en Latinoamérica corresponde a distintas variantes de ‘troyanos’, gran parte de los cuales tiene el objetivo de recolectar información privada del usuario, de una corporación o relacionada con las finanzas de cualquiera de ellos.

Esta proliferación de daños modernos ha generado la preocupación de los Estados a nivel mundial, generando especial fijación en el control penal de los daños más sensibles que se provocan en el ciberespacio.

A nivel internacional existen distintos Estados que asumen una normatividad propia para organizar su regulación penal. En el caso de Europa y Estados Unidos, se advierte un alineamiento normativo a la Convención de Budapest. En cuanto a Sudamérica, la Conferencia de Ministerios de Justicia de los Países Iberoamericanos (Comjib) ha definido un marco normativo tentativo que se conecta también con las disposiciones del referido convenio.

IV. REGULACIÓN PENAL DE LA CIBERDELINCUENCIA EN EL CONVENIO DE BUDAPEST

Inicialmente, el Convenio 185, o mejor conocido como Convenio de Budapest –por haber sido suscrito en la capital de Hungría–, estuvo dirigido a los Estados miembros del Consejo de Europa. La redacción de dicho instrumento internacional duró seis años; su adopción por el Consejo de Europa se dio el 23 de noviembre del 2001 y entró en vigor tres años después[8].

A la fecha, dicho convenio ha sido suscrito por 56 países. Actualmente, se aprecia aún una larga lista de posibles adherentes, especialmente entre los países de América Latina.

El artículo 37 del citado convenio permite que “cualquier Estado que no sea miembro del Consejo de Europa puede convertirse en parte mediante ‘Adhesión’ si el Estado está preparado para implementar este tratado”[9]. Entre los países de América que se han adherido al Convenio de Budapest se encuentran Argentina, Canadá, Chile, Costa Rica, Colombia, Panamá, Paraguay, República Dominicana, Estados Unidos y Perú.

La persecución penal de la ciberdelincuencia encuentra su justificación en la protección de datos y sistemas informáticos, los cuales pueden contener información que implique una vulneración contra el patrimonio o la intimidad. De acuerdo con Villavicencio Terreros (2014), la información no puede ser considerada como el único bien jurídico vulnerado, pese a que sea el más importante, “sino a un conjunto de bienes que son afectados, debido a la característica de la conducta típica en esa modalidad delictiva que colisiona con diversos intereses colectivos”.

El Convenio de Budapest tiene como objetivo prevenir la perpetración de conductas que pongan en peligro la confidencialidad, la integridad y la disponibilidad de los sistemas, redes y datos informáticos, así como el abuso de dichos sistemas, redes y datos, para ello busca la tipificación penal de dichos comportamientos, el desarrollo de instituciones eficaces que permitan su detección, investigación y sanción, así como la implementación de disposiciones materiales que permitan una cooperación internacional célere y confiable.

El citado convenio está conformado por cuatro capítulos: i) terminología; ii) medidas que deben adoptarse a nivel nacional; iii) cooperación internacional; y iv) disposiciones finales. En cuanto a la tipificación penal de conductas el Convenio de Budapest está dividido en cuatro grupos: i) delitos contra la confidencialidad, la integridad y la disponibilidad de los datos y sistemas informáticos; ii) delitos informáticos; iii) delitos relacionados con la pornografía infantil; y iv) delitos relacionados con infracciones de la propiedad intelectual y de los derechos afines[10].

De acuerdo con Martins dos Santos (2022), pese a la tendencia punitiva inicial con que fue elaborado el Convenio de Budapest, sigue siendo relevante debido a su permanente actualización y su relación con el objetivo de garantizar los derechos humanos en la era digital. Asimismo, “en los últimos años, el tratado se ha consolidado de hecho como una base legal inicial para la definición de las estructuras de cooperación internacional, así como una guía para la posterior elaboración de legislaciones nacionales” (Martins dos Santos, p. 7).

V. CIBERDELINCUENCIA EN EL PERÚ

En el Perú, la División de Investigación de Delitos de Alta Tecnología de la Policía Nacional del Perú (Divindat) ha registrado 12 169 delitos vinculados a la Ley de Delitos Informáticos - Ley N° 30096 hasta inicios del 2021. Entre los delitos registrados con mayor frecuencia tenemos al delito de fraude informático que representa el 76 %; el delito de suplantación de identidad, que representa el 13 %, y delitos contra datos y sistemas informáticos, que representa el 6 %[11].

De acuerdo con datos de la Oficina de Racionalización y Estadística (Orace) del Ministerio Público, se tiene que en el periodo que va desde el 22 de octubre de 2013 al 31 de julio de 2020, el 48 % de las denuncias policiales por delitos informáticos fue registrado en el Distrito Fiscal de Lima; 7 % en el de Lima Norte; 6 % en el de Arequipa; 6 % en el de Lima Este; 5 % en el de La Libertad; 4 % en el de Lambayeque; 3 % en el del Callao y 3 % en el de Lima Sur[12].

Asimismo, la información proporcionada por la Orace indica que existe un aumento de denuncias constante año tras año. En 2014 se registraron 540 denuncias; 907 en 2015; 1410 en 2016; 2841 en 2017; 4648 en 2018, y 8504 en 2019[13].

Entre los factores que favorecen la ciberdelincuencia figuran: i) el anonimato, debido a que se puede navegar en internet sin identificarse; ii) la conectividad, puesto que existe cada vez más personas con acceso a internet pero que cuentan con muy poca información sobre seguridad digital; iii) la movilidad, dado que se generan más comunicaciones y actos de comercio; iv) la interconectividad, puesto que la aparición de ciudades y hogares que operan con sistemas informáticos amplía el blanco objeto de vulneración; v) la sofisticación de los agentes delictivos, debido al desarrollo de habilidades y tácticas de los ciberdelincuentes; vi) la falta de información respecto a cómo opera este fenómeno delictivo; y, por último, vii) la complejidad de las investigaciones y la naturaleza transfronteriza de estas[14].

VI. ADHESIÓN DEL PERÚ AL CONVENIO DE BUDAPEST

El Estado peruano aprobó su adhesión al Convenio de Budapest el 13 de febrero de 2019, mediante Resolución Legislativa Nº 30913, y este fue ratificado el 9 de marzo de 2019, mediante Decreto Supremo Nº 010-2019-RE[15].

La relevancia de la adhesión y ratificación del citado convenio radica en que se manifiesta la necesidad de adecuar nuestra legislación nacional a este tipo de delitos. En cuanto a la calidad de nuestra regulación interna, el Reporte de ciberseguridad, de julio del 2020, elaborado por el Banco Interamericano de Desarrollo y la Organización de los Estados Americanos “califica nuestra legislación sustantiva con un 3/5. La legislación procesal recibió una calificación menor: 2/5”[16].

Respecto a los avances logrados en nuestra legislación nacional en materia de ciberdefensa, tenemos la Ley de Ciberdefensa - Ley Nº 30999; la Ley de Protección de Datos Personales - Ley Nº 29733 y la Ley que regula el uso del correo electrónico comercial no solicitado (spam) - Ley Nº 28493. En materia de ciberdelincuencia, tenemos la Ley de Delitos Informáticos - Ley Nº 30096; Ley Nº 30171 - Ley que modifica la Ley de Delitos Informáticos; el Decreto Legislativo Nº 1410 y el Decreto Legislativo Nº 1182, este último regula el uso de los datos derivados de las telecomunicaciones para la identificación, localización y geolocalización de equipos de comunicación, en la lucha contra la delincuencia y el crimen organizado[17].

Asimismo, a fin de contar con las condiciones necesarias para efectivizar la persecución penal de delitos informáticos, el Ministerio Público ha dispuesto la creación de una unidad fiscal especializada en ciberdelincuencia del Ministerio Público con competencia nacional.[18] A esta unidad se encuentran adscritos diversos fiscales a nivel nacional que realizan acompañamiento a los casos detectados.

VII. ALCANCES DE LA LEY PERUANA DE DELITOS INFORMÁTICOS: LEY Nº 30096

La Ley Nº 30096 o Ley de Delitos Informáticos tiene como objetivo prevenir y sancionar las conductas ilícitas que afectan los sistemas y datos informáticos y otros bienes jurídicos de relevancia penal, cometidas mediante la utilización de tecnologías de la información o de la comunicación, con la finalidad de garantizar la lucha eficaz contra la ciberdelincuencia.

La Ley de Delitos Informáticos clasifica los delitos en i) delitos contra datos y sistemas informáticos; ii) delitos informáticos contra la indemnidad y libertad sexual; iii) delitos informáticos contra la intimidad y el secreto de las comunicaciones; iv) delitos informáticos contra el patrimonio; v) delitos informáticos contra la fe pública; y vi) disposiciones comunes.

En el capítulo de delitos contra datos y sistemas informáticos se criminaliza el acceso ilícito (artículo 2), el atentado a la integridad de datos informáticos (artículo 3), y el atentado a la integridad de sistemas informáticos (artículo 4). En el de delitos informáticos contra la indemnidad y libertad sexual se criminalizan las proposiciones a niños, niñas y adolescentes con fines sexuales por medios tecnológicos (artículo 5). En el de delitos informáticos contra la intimidad y el secreto de las comunicaciones se criminaliza la interceptación de datos informáticos (artículo 7). En el de delitos informáticos contra el patrimonio se criminaliza el fraude informático (artículo 8). En el de delitos contra la fe pública se criminaliza la suplantación de identidad (artículo 9). Y, finalmente, en el de disposiciones comunes se criminaliza el abuso de mecanismos y sistemas informáticos (artículo 10) y se establecen una serie de circunstancias agravantes (artículo 11).

El artículo 12 de la citada ley –incorporado por el artículo 3 de la Ley N° 30171– establece una exención de responsabilidad para aquel que realice las conductas tipificadas en los artículos 2, 3, 4 y 10, con el fin de realizar pruebas u otros procedimientos autorizados destinados a proteger sistemas informáticos. De esta forma, nuestra legislación nacional excluye de dicha exención a los white hackers o pentesters, quienes son “un tercero que realiza acciones tendientes a probar los mecanismos de seguridad de un sistema informático en búsqueda de vulnerabilidades en su código, sin la autorización de su administrador” (Becker y Violler, 2020, p. 89).

De esta forma, la redacción actual de la Ley Nº 30096 criminaliza la labor de individuos u organizaciones independientes que se dedican a poner a prueba la seguridad de los sistemas informáticos sin contar con autorización previa, esto con el fin de reportar las vulnerabilidades a la institución y ofrecerle sus servicios en materia de seguridad informática. Frente a ello, consideramos que el artículo 2 de la Ley Nº 30096 –modificado por el artículo 1 de la Ley N° 30171–, el cual regula el tipo penal de acceso ilícito, debería ser modificado para agregar un elemento subjetivo adicional al dolo, el cual debe estar redactado de la siguiente forma: “El que deliberada e ilegítimamente accede a todo o en parte de un sistema informático para privar al administrador del control del sistema informático y siempre que se realice con vulneración de medidas de seguridad establecidas para impedirlo (...)” (el resaltado es nuestro).

Es así como la conducta de los white hackers o pentester no se adecuará al tipo penal por carecer de dicha finalidad, estando a que su comportamiento tiene como fin detectar las vulnerabilidades del sistema informático de una institución y poner este hecho en conocimiento de ella. De acuerdo con especialistas en la materia, el white-hacking “es fundamental para el ecosistema de la ciberseguridad, ya que otorga a los consultores independientes la capacidad de probar la seguridad de los sistemas informáticos y reportar, de buena fe, eventuales vulnerabilidades a su administrador”[19].

VIII. CONCLUSIONES

Las TIC han traído enormes beneficios en los ámbitos de gobierno, comercio, educación, salud y entorno, pero al mismo tiempo han propiciado el surgimiento de nuevos delitos que tienen como medio o finalidad los datos y sistemas informáticos.

La ciberdelincuencia comprende actos delictivos pluriofensivos debido a que, si bien los datos y los sistemas informáticos son el principal bien jurídico protegido, también se busca proteger el patrimonio, la intimidad, la indemnidad sexual, la libertad sexual y la fe pública, debido al contenido que pueda albergar la integridad informática.

Los datos estadísticos arrojan que la ciberdelincuencia en el Perú implica, en su mayoría, una vulneración al patrimonio, siendo el delito de fraude informático el de mayor frecuencia. Tal incidencia exige el fortalecimiento de los sistemas informáticos, el aumento en la dificultad de acceso y la permanente identificación de riesgos de vulnerabilidad en el marco de nuevas tecnologías.

El Convenio de Budapest es un instrumento internacional fundamental en la lucha contra la ciberdelincuencia y el Perú, además de adherirse, ha mostrado avances en la adecuación de la legislación nacional a fin de hacer frente a estos nuevos tipos de delitos; en particular, con el impulso de la Ley N° 30096, modificada posteriormente por la Ley N° 30171.

El white-hacking es una práctica que puede acoplarse a las nuevas necesidades de seguridad en la era digital bajo una regulación más flexible, la cual debe diferenciar entre hackers maliciosos y white hackers, propiciando así un panorama de colaboración que permita robustecer la seguridad de los sistemas informáticos. La carencia de intención de destrucción o sabotaje por parte de dicha práctica y el posterior aviso de la debilidad detectada a los titulares del sistema de información afectado sustentan la posibilidad de evitar la imputación de responsabilidad penal.

Referencias

Aboso, G. y Zapata, M. F. (2006). Cibercriminalidad y Derecho Penal. Buenos Aires: B de F.

Becker, S. y Violler, P. (2020). La implementación del Convenio de Budapest en Chile: un análisis a propósito del proyecto legislativo que modifica la Ley 19.223. Revista de Derecho, 88(248), pp. 75-112.

Carnevali Rodríguez, R. (2010). La criminalidad organizada. Una aproximación al Derecho Penal italiano, en particular la responsabilidad de las personas jurídicas y la confiscación. Ius et Praxis, 16(2), pp. 273-330.

Conapoc (2020). Diagnóstico situacional multisectorial sobre la ciberdelincuencia en el Perú. Elaborado por la Dirección General de Asuntos Criminológicos del Minjus, a través del Observatorio Nacional de Política Criminal. https://goo.su/U2oM

Defensoría del Pueblo (2023). Informe Defensorial N° 001-2023-DP/ADHPD. La ciberdelincuencia en el Perú: estrategias y retos del Estado. https://www.defensoria.gob.pe/wp-content/uploads/2023/05/INFORME-DEF-001-2023-DP-ADHPD-Ciberdelincuencia.pdf

División de Aplicaciones TIC y Ciberseguridad (2009). El ciberdelito: Guía para los países en desarrollo., Unión Internacional de Telecomunicaciones. https://www.itu.int/dms_pub/itu-d/oth/01/0B/D010B0000073301PDFS.pdf

Dixon (2023). Actioned spam content items on Facebook worldwide from 4th quarter 2017 to 1st quarter 2023. https://acortartu.link/clu02

Dixon (2023). Average daily spam volume worldwide from October 2020 to September 2021. https://www.statista.com/statistics/1270424/daily-spam-volume-global/

Elías Puelles, R. (2021). La ciberdelincuencia en Perú. Sodital Perú, https://soditalperu.medium.com/la-ciberdelincuencia-en-per%C3%BA-cfe3b892a2a9

Fundación Derechos Digitales (2019). Carta abierta. Por una ley de delitos informáticos que promueva la ciberseguridad. https://www.derechosdigitales.org/13135/carta-budapest/

Martins dos Santos, B. (2022). Convenio de Budapest sobre la ciberdelincuencia en América Latina. Derechos Digitales América Latina. https://www.derechosdigitales.org/wp-content/uploads/ESP-Ciberdelincuencia-2022.pdf

McNiven, V. (2005). El cibercrimen es más lucrativo que el narcotráfico. Noviembre-2005.

UNODC (2013). Comprehensive Study on Cybercrime. United Nations. https://www.unodc.org/documents/organized-crime/UNODC_CCPCJ_EG.4_2013/CYBERCRIME_STUDY_210213.pdf

Villavicencio Terreros, F. (2014). Delitos informáticos. Ius et Veritas, 24(49), pp. 284-304.

___________________

* Magíster en Derecho con mención en Ciencias Penales por la Universidad Nacional Hermilio Valdizán. Maestría concluida en Derecho Constitucional y Derechos Humanos por la Universidad Nacional Mayor de San Marcos. Profesor de la Universidad de Huánuco y fiscal adjunto provincial de Huánuco.

[1] Véase División de Aplicaciones TIC y Ciberseguridad (2009).

[2] Véase García Jiménez y González Pascual (2013, p. 122 y ss.).

[3] Véase García Jiménez y González Pascual (2013).

[4] Véase Carnevali Rodríguez (2010, pp. 273-330).

[5] Conapoc (2020, p. 26).

[6] Véase Dixon (2023).

[7] Véase: http://www.eset-la.com/pdf/prensa/informe/informe_malware_america_latina.pdf

[8] Véase: Defensoría del Pueblo (2023).

[9] Véase: https://rm.coe.int/cyber-buda-benefits-junio2022-es-final/1680a6f9f4#:~:text=Chile%2C%20Colombia%2C%20Costa%20Rica%2C,%2C%20Portugal%2C%20Ruman%C3%ADa%20y%20Suecia.

[10] Véase Becker y Violler (2020).

[11] Véase el Informe de Análisis Nº 4 del Ministerio Público, titulado Ciberdelincuencia en el Perú: pautas para una investigación fiscal especializada.

[12] Ídem.

[13] Ídem.

[14] Véase Defensoría del Pueblo (2023).

[15] Véase el Informe de Análisis Nº 4 del Ministerio Público, titulado Ciberdelincuencia en el Perú: pautas para una investigación fiscal especializada.

[16] Véase Elías Puelles (2021).

[17] Véase el Informe de Análisis Nº 4 del Ministerio Público, titulado Ciberdelincuencia en el Perú: pautas para una investigación fiscal especializada.

[18] Véase: el Informe de Análisis Nº 4 del Ministerio Público, titulado Ciberdelincuencia en el Perú: pautas para una investigación fiscal especializada.

[19] Véase: Fundación Derechos Digitales (2019).

Gaceta Jurídica- Servicio Integral de Información Jurídica

Contáctenos en: informatica@gacetajuridica.com.pe